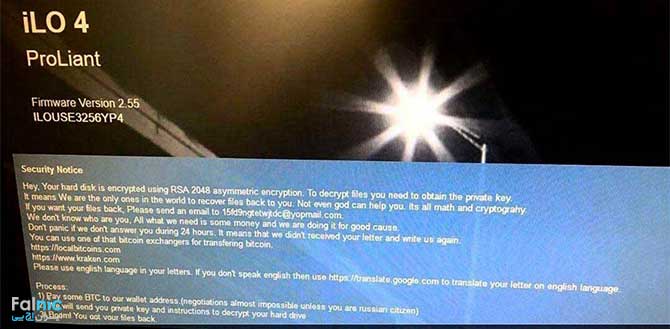

با آنکه اچ پی همواره در زمینه تامین امنیت سرور، تکنولوژیهای جدیدی ارایه میدهد و سرورهای نسل 10 را به عنوان امنترین سرورهای دنیا حتی در سطح سختافزار به بازار عرضه کرده، اما اگر کاربران و ادمینهای شبکه نتوانند از این تکنولوژیها به درستی استفاده کنند، امنیت سرور و شبکه به خطر خواهد افتاد و نفوذ باجافزارها و بدافزارها و ویروسها و همچنین هک شدن فریمورهای سروری، مقدمه اتفاقاتی است که ممکن است برای کسبوکار و اطلاعات شما بیفتد. با من همراه باشید …

میدانیم که در HPE iLO 5 که در سرورهای نسل 10 اچ پی ارایه شده، امنیت در سطح سختافزار و با استفاده از تکنولوژی Silicon Root of Trust فراهم شده اما برای اینکه چنین تکنولوژیهایی بتواند امنیت سرور و اطلاعات ما را تامین کند، باید به نکات کوچکی دقت شود تا راههای ممکن برای هک کردن شبکه شما بسته شود. تصمیم گرفتم نکاتی را در زمینه تامین امنیت iLO در سرور برایتان لیست کنم تا همواره استفاده از تکنولوژیهای جدید برایتان شیرین و لذتبخش و البته سودآور باشد.

استفاده از VPN:

به طور کلی، تمام انواع ابزارهای کنترلی و مدیریتی از نوع Out of Band مانند iLO، DRAC، IPMIT و غیره، باید به صورت داخلی استفاده شوند و روش صحیح دسترسی به چنین سرویسهایی از طریق اینترنت، استفاده از VPN امن است.

همچنین اصولا iLO از جلسات یا Sessionهای SSL/SSH استفاده میکند که در واقع دسترسی به قلب پلتفرم شما را فراهم میکند در نتیجه برای افزایش و بهبود امنیت iLO، افزودن VPN به شبکه پیشنهاد میشود. همچنین غیر فعال کردن SSH هم پیشنهاد کاربردی دیگری است.

استفاده از پورت شبکه مجزا:

بهتر است پورت شبکه را Dedicate تعیین کنیم و بهترین حالت ممکن این است که از Private IP استفاده شود.

آپدیت به آخرین فریمور:

همواره باید آپدیتها و بهروزرسانیها را در اولین فرصت، روی سرور خود نصب کنید چرا که در غیر این صورت نقاط رخنه به شبکه خود را باز میگذارید.

محدود کردن دسترسیها:

برای یوزرها و کاربرانی که اجازه دسترسی به iLO را دارند، محدودیت تعیین کنید و از بین دسترسیهایی که کاربران میتوانند داشته باشند، بنا به سیاست کاری خود تعدادی را حذف کنید. مثلا شاید برای یک کاربر تنها نیاز باشد امکان روشن و خاموش کردن سرور فعال باشد نه بیشتر، پس نیازی به داشتن دسترسیهای دیگر برای آن وجود ندارد. پس هنگام تعریف کاربران و یورزها، دسترسیها را محدود کنید.

بستن کنسول:

پس از انجام کنترلها و کارهایی که از طریق iLO انجام میدهید، کنسول را ببندید. نیازی نیست کنسول بیش از زمانی که برای کار با iLO نیاز دارید، روی سیستم شما باز و فعال باقی بماند.

منبع: فالنیک (ایران اچ پی)